Hmm.. c'est pas très gentil de se faire traiter de t4pz ^^

Vous pouvez trouver le pack.zip ici, merci a Fyuw de irc.worldnet #carib0u pour le chall.

On va commencer par scanner le crackme avec protectionID:

File Type : Exe, Size : 11264 (02C00h) Byte(s)

[!] File appears to have no protection or is using an unknown protection

On peut remarquer ici que le KeygenMe ne possède aucune protection anti-reversing particulière, ce qui va nous faire gagner un peu de temps au final.

Chargeons le KeygenMe dans OllyDbg, et puis on va regarder les strings:

Click Droit " Search For / All Referenced Text String"

00401324 MOV DWORD PTR [...] ASCII

0040132E MOV DWORD PTR [...] ASCII

00401338 MOV DWORD PTR [...] ASCII

00401403 MOV DWORD PTR [...] ASCII

0040140B MOV DWORD PTR [...] ASCII

00401431 MOV DWORD PTR [...] ASCII

00401447 MOV DWORD PTR [...] ASCII

00401466 MOV DWORD PTR [...] ASCII

00401494 MOV DWORD PTR [...] ASCII

004014AF MOV DWORD PTR [...] ASCII

004014C5 MOV DWORD PTR [...] ASCII

0040151A MOV DWORD PTR [...] ASCII

00401522 MOV DWORD PTR [...] ASCII

0040154D MOV DWORD PTR [...] ASCII

00401555 MOV DWORD PTR [...] ASCII

004017DB MOV DWORD PTR [...] ASCII

004017E7 MOV EAX,foome_[...] ASCII

004017F9 MOV DWORD PTR [...] ASCII

00401805 MOV ECX,foome_[...] ASCII

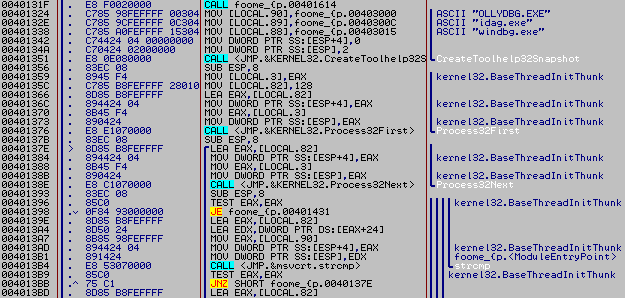

Les premiers strings indiquent des signes d'anti-débogues:

OLLYDBG.EXE

idag.exe

windbg.exe

Cliquons dessus et vérifions:

Le programme vérifie dans la liste des processus pour voir s’il y a un des trois noms chargé en mémoire, si un des trois est trouvé, le foome s'auto ferme. Placez des nops ou renommez le fichier OLLYDBG.EXE par autre chose et voilà.

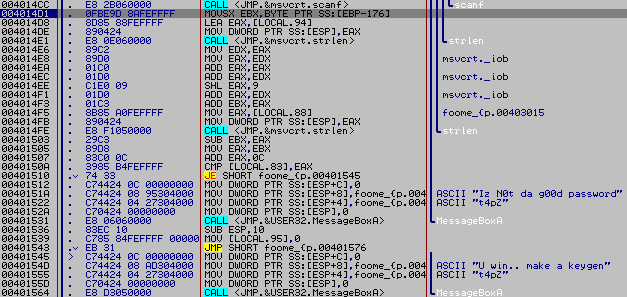

Maintenant retournons dans les string data references et double cliquons sur la ligne qui contient le string "Iz N0t da g00d password"

Remontons un petit peu et plaçons un point d'arrêt (breakpoint) en 0040150A:

Tapons un nom puis un faux sérial, on valide puis le programme break, regardons dans le dump

Stack SS:[0022FE2C]=00007A69

Le bon sérial et stocké dans EAX... on a sérialfishé le truc.

Maintenant analysons la routine de génération de sérial valide, celle-ci se situe juste au-dessus de notre breakpoint, et commence après l'appel de la fonction scanf.

La routine de génération.

Entrons dans les détails pour chaque instruction:

004014D8 |. 8D85 88FEFFFF LEA EAX,DWORD PTR SS:[EBP-178]

004014DE |. 890424 MOV DWORD PTR SS:[ESP],EAX

004014E1 |. E8 0E060000 CALL strlens

004014E6 |. 89C2 MOV EDX,EAX

004014E8 |. 89D0 MOV EAX,EDX

004014EA |. 01C0 ADD EAX,EAX

004014EC |. 01D0 ADD EAX,EDX

004014EE |. C1E0 09 SHL EAX,9

004014F1 |. 01D0 ADD EAX,EDX

004014F3 |. 01C3 ADD EBX,EAX

004014F5 |. 8B85 A0FEFFFF MOV EAX,DWORD PTR SS:[EBP-160]

004014FB |. 890424 MOV DWORD PTR SS:[ESP],EAX

004014FE |. E8 F1050000 CALL

00401503 |. 29C3 SUB EBX,EAX

00401505 |. 89D8 MOV EAX,EBX

00401507 |. 83C0 0C ADD EAX,0C

0040150A |. 3985 B4FEFFFF CMP DWORD PTR SS:[EBP-14C],EAX

N'oubliez pas qu'en ASM, chaque calcul effectué, est effectué en héxadécimal !!

À présent que l'on connait la routine principale du keygenMe, nous allons pouvoir reprogrammer celle-ci et en faire un Keygen fonctionnel et valide.

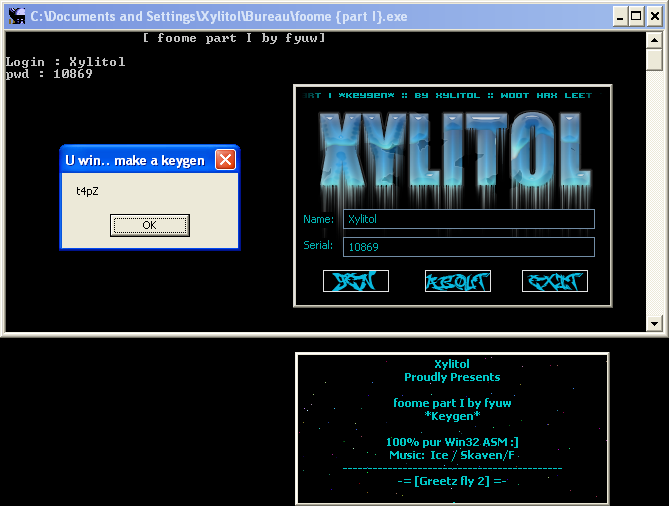

Sophocle a programmé un keygen en Python et 0vercl0k en C. Je ne souhaitais pas coder un Keygen en utilisant un langage qui avait déjà été utilisé, et par conséquent, j'ai opté pour l'ASM de Windows, à savoir MASM.

Par soucis de clairvoyance, je n'insère ici que la fonction de génération du sérial valide.

MOV EAX,EDX

ADD EAX,EAX

ADD EAX,EDX

SHL EAX,9

ADD EAX,EDX

ADD EBX,EAX

PUSHAD

MOV ECX, EDX

XOR EDX, EDX

LEA ESI, szName

JMP Strlen

Char_Traite:

MOV EBX, EAX

JMP Continue

Strlen:

CMP EDX,3

JE Char_Traite

LODSB

OR EAX, EAX

JZ Continue

INC EDX

JMP Strlen

Continue:

POPAD

ADD EBX, ECX

MOV EAX,0Ah

SUB EBX,EAX

MOV EAX,EBX

ADD EAX,0Ch

Au final, un algorithme respecté et fonctionnel, sur un keygen assez rudimentaire, mais qui permet de bien s'initier au Reversing.

Et on va se quitter sur une petite screen réjouissante:

Xylitol le 27 Novembre 2008.

Copyright (C)- xtx Team (2021)